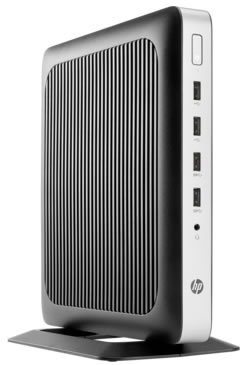

Jakiś czas temu pisałem o zakupionym HP T620. Sprawdził się jako sprzęt. Brak wentylatora, możliwości rozbudowy RAM i SSD, dużo wyjść. Działał dobrze i w sumie nie było powodu do wymiany, ale… Kumpel z pracy też kupił T620. Tyle, że w wersji z czterema rdzeniami. I jak mi dwa rdzenie wystarczały, tak widać po obciążeniu było, że do odtwarzania multimediów na styk są. I pewne operacje, nazwijmy to przygotowawcze do odtwarzania, mogłyby wykonywać się szybciej. No i kupiłem wersję z SSD o rozmiarze 8 GB, co dla Debiana z GUI pod rozrywkę i multimedia też na styk było[1]. Więc niby mógłby robić za podstawowy desktop, ale jednak nie do końca.

Pojawił się więc pomysł wymiany na wersję z czterema rdzeniami. Tym bardziej, że nie boję się kupna wersji używanej, a systemu nie potrzebuję – Debian działa dobrze. Trochę jest to próba racjonalizacji nowego gadżetu, nie ukrywam. Normalnie szukałbym nowej płytki z SoC ARM, ale ceny są tu tak nieprzyzwoicie wysokie, że odpuściłem. Jak już szukałem, to postanowiłem sprawdzić, czy są jakieś alternatywy.

Okazało się, że istnieją terminale HP T630, bardzo podobne do T620. Główna różnica to taktowanie CPU. 2 GHz, zamiast 1.5 GHz w wersji czterordzeniowej. I dwa razy większy maksymalny rozmiar pamięci RAM. Kupiłem więc T630 w wersji z dyskiem 32 GB i 8 GB RAM. Dla pamięci: w sierpniu 2022 zapłaciłem 220 zł. T620 miał 8 GB dysk, 4 GB RAM i kosztował w listopadzie 2020 120 zł.

Instalacja Debiana bezproblemowa. Działanie po uruchomieniu także. Poza jedną, istotną, wynikającą z hardware różnicą. Otóż T620 posiadał dwa osobne gniazda: line-in oraz line-out, a dodatkowo gniazdo słuchawkowe. W HP T630 jest nadal gniazdo słuchawkowe na froncie, ale gniazdo oznaczone line-in oraz line-out jest tylko jedno. Było z tym niewielkie zamieszanie, ale o tym w kolejnym wpisie.

Jest zauważalnie szybciej. Czy spróbuję, choćby testowo, korzystać z HP T630 jako podstawowego desktopa? Zobaczymy. Szansa na pewno jest.

[1] Tak, można wymienić SSD. Albo wręcz dołożyć pendrive’a albo czytnik kart microSD na USB do któregoś z licznych wolnych portów USB. W tym USB 3.0.