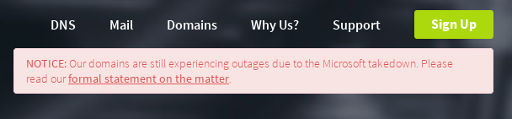

Krótka lekcja nt. neutralności sieci w praktyce. Zaglądając na stronę popularnego operatora domen, w szczególności jednego z bardziej znanych dostawców darmowych domen dla osób z dynamicznym IP, można dziś zobaczyć taki komunikat:

Pod pretekstem wykorzystywania domen przez twórców malware (co z pewnością miało miejsce, malware korzysta z czego się da…), na mocy nakazu sądowego, Microsoft zajął 22 domeny. Zgodnie z tym, co pisze No-IP, nie było żadnego wcześniejszego kontaktu w celu usunięcia „złych” domen. Co ciekawe, No-IP utrzymuje aktywny zespół abuse, ma surową politykę przeciwko nadużyciom i… ma historię dobrej współpracy z Microsoftem w reagowaniu na podobne nadużycia.

Najwyraźniej komuś nie zależało, by z tego skorzystać. Duży może więcej.

Poniżej kopia oświadczenia wydanego przez No-IP w tej sprawie (stan na godzinę 8:00):

We want to update all our loyal customers about the service outages that many of you are experiencing today. It is not a technical issue. This morning, Microsoft served a federal court order and seized 22 of our most commonly used domains because they claimed that some of the subdomains have been abused by creators of malware. We were very surprised by this. We have a long history of proactively working with other companies when cases of alleged malicious activity have been reported to us. Unfortunately, Microsoft never contacted us or asked us to block any subdomains, even though we have an open line of communication with Microsoft corporate executives.

We have been in contact with Microsoft today. They claim that their intent is to only filter out the known bad hostnames in each seized domain, while continuing to allow the good hostnames to resolve. However, this is not happening. Apparently, the Microsoft infrastructure is not able to handle the billions of queries from our customers. Millions of innocent users are experiencing outages to their services because of Microsoft’s attempt to remediate hostnames associated with a few bad actors.

Had Microsoft contacted us, we could and would have taken immediate action. Microsoft now claims that it just wants to get us to clean up our act, but its draconian actions have affected millions of innocent Internet users.

Vitalwerks and No-IP have a very strict abuse policy. Our abuse team is constantly working to keep the No-IP system domains free of spam and malicious activity. We use sophisticated filters and we scan our network daily for signs of malicious activity. Even with such precautions, our free dynamic DNS service does occasionally fall prey to cyber scammers, spammers, and malware distributors. But this heavy-handed action by Microsoft benefits no one. We will do our best to resolve this problem quickly.

UPDATE: Wpis dotyczący sprawy na blogu no-ip.com został parę razy zaktualizowany. Z tego co zauważyłem, moje domeny zaczęły działać wczoraj, czyli downtime w granicach 36h. Zdarzenie jest przykładem kluczowej roli DNS (domeny, serwery), a w kontekście bezpieczeństwa warto zwrócić uwagę na to, z jakich domen się korzysta.

Hmm, zamiast łatać system, łatają wszystko na około. 🙂

Zaczynam podejrzewać, że chcieli te DNSy do sinkhole’a postawić na Windows. 😉 W każdym razie 4 mln domen nie działa. Wg mojej wiedzy od >24h (tyle moje).

Inny skutek awarii jest taki, że prawdopodobnie zacznę używać podwójnych dynDNSów. Myślałem też o przesiadce. duckdns.org/ wygląda całkiem obiecująco. No i odpaliłem protezę, czyli „calling home” na tym hoście z dynamicznym IP, na którym mi najbardziej zależy.

Jak nadal masz neta tam gdzie ja, to w zasadzie IP jest stałe i żadne NoIP nie jest potrzebne. Warunek: nie wyłączać zasilania modemu kablowego. Mi IP nie zmieniło się już od jakichś 6… lat, nawet mimo kilku zaników zasilania.

@Monter Akurat nie o tego hosta chodzi. W innym miejscu mam net, gdzie co 24h jest zmiana IP. I shella do IRCa i jabbera. W sumie mógłbym się przenieść teraz, ale skoro działa…

Poza tym, z tym okresowo stałym to kwestia segmentu sieci, raczej. U mnie się zmienia. Rzadko bo rzadko, ale jednak. Zanik zasilania nie ma nic do rzeczy, bo lease time w DHCP jest znacznie dłuższy, ale jak wyjedziesz na tydzień i wyłączysz sprzęt, to zmianę masz jak w banku.

Dlatego nie wyłączam nigdy modemu, nawet gdy mnie nie ma ;o)

Co ciekawe, zmieniając łącze na szybsze musiałem swój stary modem Motoroli odłączyć, zawieźć do BOA, odczekać w kolejce, podpisać umowę i gdy po powrocie podłączyłem otrzymany Cisco o zupełnie innym MAC ID moje IP również się nie zmieniło.

@Monter Na to jest proste wyjaśnienie. Inea w systemie ma przecież autoryzowany MAC komputera (routera), nie swojego modemu. Modem i jego MAC są w tym kontekście przezroczyste.

Ja to wiem, ale skoro mimo to ludziom (Tobie) się zmienia, to mi też mógł, zwłaszcza, że pół dnia modem nie był zalogowany, a ponadto wróciłem z innym.

Przypomniało mi się też, że kiedyś zrobiłem własną protezę korzystając z zasobów www dawanych przez operatora gratis do łącza. Stary NAS wywoływał cronem co jakiś czas określony plik we wspomnianych zasobach www, gdzie odczytywane było tylko IP z jakiego przyszło odwołanie, zapisane IP było następnie używane do przekierowania osoby jaka weszła na owo www prosto na mój NAS ;o) Proste jak budowa cepa i działało kilka lat bez konieczności używania no-ip i jemu podobnych.

Nie śledzę zbytnio częstości zmian. Możliwe, że zmienia się tylko przy dłuższym wyłączeniu. A takich wyłączeń na weekend czy tydzień to jednak trochę u mnie jest/było. Nie zostawiam sprzętu online przy dłuższych nieobecnościach, generalnie. Wyjątek to lodówka.

Proteza fajna i podobna (bo co tu można wymyślić?), ale jak rozumiem tylko dla WWW. Dynamiczny DNS działa jednak dla wszystkich usług, a mi zależy głównie na SSH i… ICMP.

Tak, tylko do WWW, bo jednak u „naszego operatora” nie pokuszę się o wystawianie czegokolwiek w stylu SSH, nawet na zmienionym porcie – kwestia czasu kiedy to zostanie znalezione i wykorzystane. ICMP blokuję. No ale ja mam fizyczny dostęp do sprzętu gdy tylko wrócę do domu, a Ty zdaje się masz na myśli odległe lokalizacje. Opisz więc swoją protezę „calling home” skoro obejmuje wszystkie usługi, a nie tylko WWW.

W przypadku SSH operator nie ma nic do rzeczy. Ataki słownikowe na zmienionych portach są rzadkością, zresztą logowanie przy pomocy haseł można zupełnie wyłączyć. Sprawdzenie łączności z danym adresem z różnych łącz czasem się przydaje przy diagnostyce.

Protezę opiszę niebawem we wpisie, bo będą skrypciki w użyciu i tu się rozjedzie.