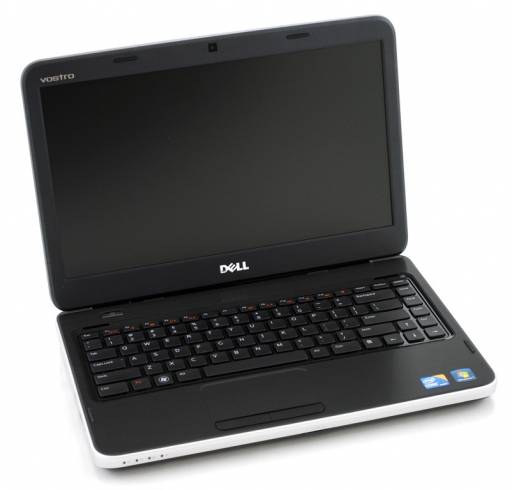

Źródło zdjęcia (i recenzja, co prawda trochę inny model, bez grafiki AMD, ale reszta się zgadza): http://www.laptopreviews.com/dell-vostro-1440-review-2011-12

W końcu, po latach kupiłem sobie nowy laptop. Ostatnio jakoś cały czas korzystałem albo ze służbowego, albo z różnych starych. Nie da się ukryć, że stary laptop spisywał się dobrze do zadań podstawowych, ale… Tłumaczenie dla FSF z użyciem virtaal było ciut mało komfortowe, a zupełnie irytujące, gdy dorzuciłem do tego muzykę z YT. Zresztą YT ogólnie średnio działało, przynajmniej w przeglądarce. Bo z użyciem minitube to i owszem, ale jednak znowu – nie ten komfort. Tak więc po dwóch latach przyszła pora na zakup.

Po krótkim wyszukiwaniu w porównywarkach cen stanęło na Dellu Vostro 1440. Czemu taki nowy laptop? Matowy ekran (czemu, ach czemu nie ma tego do wyboru jako kryterium w żadnej porównywarce?!), jest mniejszy niż 15″ (tu miałem dylemat – albo 17″ i całkiem stacjonarnie, albo jednak trochę z zachowaniem mobilności – wybrałem to drugie rozwiązanie). Dużo – szczególnie jak na moje standardy – RAM, duży dysk. Chwilę wahałem się, czy wybrać wersję ze znienawidzoną kartą ATI (obecnie AMD), czy Intel. Ostatecznie stwierdziłem, że ATI gorzej tj. wolniej od Intela działać nie powinien, nawet na otwartych sterownikach, więc wziąłem tę z AMD. No i była wersja bez systemu. Znaczy z Linuksem.

No właśnie, laptop przyszedł z zainstalowanym Ubuntu (IIRC 10.10), które zrobiło naprawdę rewelacyjne wrażenie na pierwszy rzut oka. Wszystko działa: i wifi, i grafika, i dźwięk, i hibernacja. I wyglądało całkiem elegancko. Przeszła mi myśl, czy nie zostawić tego systemu. Niestety, po bliższych oględzinach i próbie aktualizacji wyszły wady: synaptic zawiesił się na aktualizacji pythona (czy też jego modułów). Program do testowania systemu uruchomiony w międzyczasie zawiesił się na sztywno, gdy odmówiłem mu podania hasła do roota i żadną miarą nie dawał się w cywilizowany sposób wyłączyć. W niecywilizowany (kill z konsoli) też nie, bo nie mogłem skorelować nazwy procesu z tymże programem. Czarę goryczy przepełnił Firefox w wersji 3.6 oraz zainstalowany Skype (i pewnie masa innego non-free syfu). Stwierdziłem, że mam gdzieś taki system, nad którym nie panuję, nagrałem płytę rescue na wszelki wypadek i zabrałem się za instalację Debiana przy pomocy debootstrap (stąd m.in. tamten wpis).

Sam zakup też nie jest trywialny w naszym pięknym kraju. Pierwszy sklep, po potwierdzeniu dostępności towaru, wymaganej obowiązkowej rejestracji (nie lubię) i złożeniu zamówienia skontaktował się… W celu poinformowania, że nie obsługują osób fizycznych, wyłącznie firmy i instytucje. Nie rozumiem idei takiego postępowania (przychodzi mi jedynie na myśl chęć uniknięcia 10 dni na zwrot towaru przy zakupie zdalnym), ale drugi sklep, z ceną o kilka zł wyższą nie miał takiego problemu. Warto jedynie odnotować, że w sumie zakup zajął mi tydzień.

Po dość długiej synchronizacji danych (uroki karty wifi bez anteny w starym laptopie, kabla nie chciało mi się szukać…) system w zasadzie działał. Istnieje parę przyjemniejszych rzeczy, niż migracja z 32 bit na 64 bit. Chodzi o parę pakietów, którym zmieniają się nazwy. I całkiem sporo pakietów (w tym Bloxer2), które nie są popaczkowane, a które trzeba było przeinstalować na wersję 64 bit. Niemniej ostatecznie wszystko działało OK. Sprzęt działa praktycznie od kopa na kernelu 3.2.x , włączając wifi i hibernację (po konfiguracji, którą musiałem sobie odświeżyć). Akceleracja 3D w karcie AMD też działała po instalacji fglrx, ale stabilność pozostawiała nieco do życzenia. Znaczy raz się zwiesił (ale podczas gry w Nerdquiz!), więc fglrx poszły w odstawkę. Na chwilę, bo później do nich wróciłem i było OK.

Żeby nie było za fajnie – przy lspci okazało się, że laptop ma dwie karty graficzne. Wspomnianą AMD oraz… zintegrowanego Intela. Co ciekawe, domyślnie korzysta ze zintegrowanego Intela. I działa to całkiem wystarczająco – YT jest płynne. Tym bardziej wystarczająco, że zabawa z vgaswitcheroo to jakaś masakra i rzeźba. I nie działa. I są zwisy (podobnie, jak przy fglrx).

Dowiedziałem się też, że kernele serii rt w ogóle z fglrx nie działają. A sterowanie prędkością wiatraka to zupełna abstrakcja. Niby i8kfan pozwala na coś, ale to coś działa po chwili mocno losowo i zupełnie niezgodnie z konfigiem. Nie wiem, czy ACPI się wdaje w paradę czy o co chodzi, ale ustawienie do którego przywykłem korzystając ze starego laptopa, czyli totalna cisza, a w okolicy bliskiej gotowania totalne wycie chwilowo wydaje mi się nieosiągalne. Przy okazji – osiągnięcie temperatury bliskiej gotowania nie było tam takie proste… Być może chodzi o kartę graficzną? W każdym razie będzie nad czym posiedzieć.

Z innych wad, które ma nowy laptop: spacja jest przesunięta trochę w prawo, co powoduje, że odruchowo naciskałem spację, zamiast prawego alt przy pisaniu pl-znaków. Na szczęście przesunięcie jest minimalne, a trochę głębsze podwijanie kciuka weszło mi już w krew. Dokładniejszy opis jak działa Debian na tym sprzęcie pewnie pojawi się za jakiś czas. Generalnie wygląda całkiem dobrze. No i skoro mam sprawną baterię, to mogę korzystać bardziej mobilnie. Ale jeszcze się nie przestawiłem mentalnie i nadal klikam przy biurku.