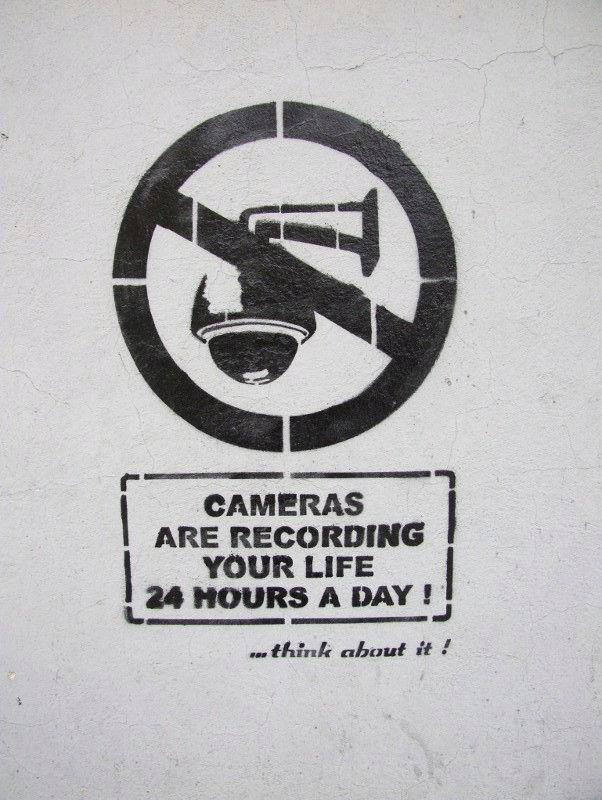

Jeden obrazek wart więcej niż tysiąc słów, zatem zdjęcie grafitti z tegorocznych wakacji, które bardzo mi się spodobało i które od dawna chciałem zamieścić.

Grafika na murze, IIRC Nowy Sącz.

Techno, porno i duszno. Blog niezupełnie technologiczny.

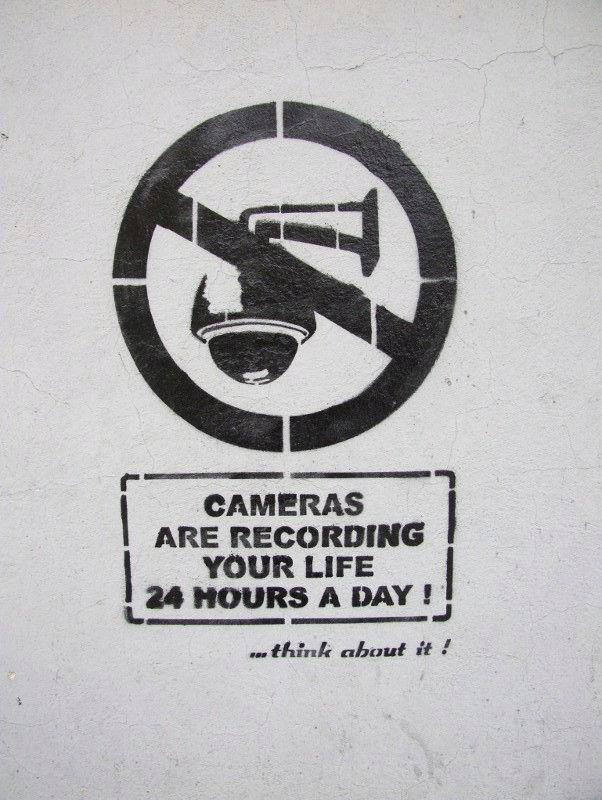

Jeden obrazek wart więcej niż tysiąc słów, zatem zdjęcie grafitti z tegorocznych wakacji, które bardzo mi się spodobało i które od dawna chciałem zamieścić.

Grafika na murze, IIRC Nowy Sącz.

Dawno temu pisałem o pomyśle na dystrybucję anonimizującą. Miało to działać na zasadzie liveCD uruchamianego – głównie dla wygody – z maszyny wirtualnej, wyposażonego w domyślne ustawienia utrudniające identyfikację użytkownika i domyślnie wysyłającego wszystkie dane WWW za pośrednictwem sieci TOR. Już samo użycie liveCD w znacznym stopniu utrudnia identyfikację – po uruchomieniu gubione są wszelkie informacje zawarte w ciasteczkach, LSO, historii odwiedzanych stron, cache, jak również cechy charakterystyczne systemu/przeglądarki są wspólne dla wszystkich instancji systemów bootowanych z jednego obrazu.

Projekt Anonymix nie wyszedł poza fazę planów (żaden build nie był w pełni działający i nie został opublikowany), ale znalazłem coś, co nie tylko jest praktycznie dokładnym odpowiednikiem tego, co chciałem realizować, ale bardzo ładnie rozwija tę ideę. Mowa o T(A)ILS, czyli The (Amnestic) Incognito Live System.

T(A)ILS to dystrybucja rozpowszechniania w postaci liveCD i liveUSB skonfigurowana tak, by cała komunikacja odbywała się przez sieć TOR i aby nie zostawiać żadnych śladów użycia danego systemu i przeprowadzanych operacji na dyskach (dopóki wyraźnie o to nie poprosimy). Oczywiście w przypadku uruchomienia z poziomu maszyny wirtualnej tak dobrze nie będzie – przykładowo dane mogą zostać – i zapewne zostaną – przekazane do hosta gospodarza i mogą zostać zapisane na dysku np. w pliku swap, ale dokładnie taką samą wadą obarczony był Anonymix. Warto podkreślić, że tak naprawdę nie wpływa to na anonimowość – jeśli chodzi o identyfikację zdalną jest to bez znaczenia. Klasyczne bezpieczeństwo vs. wygoda – bootowanie fizycznej maszyny z liveCD jest mniej wygodne, ale bezpieczniejsze.

Warto zauważyć, że T(A)IlS nie tylko pomaga zachować anonimowość, ale pomaga zabezpieczyć przed przechwyceniem danych na różne sposoby – od zabezpieczenia przed keyloggerami za sprawą wirtualnej klawiatury, przez zapewnia komunikację Jabberem z użyciem OTR i szerokie wsparcie dla GPG. Do tego T(A)ILS wyposażony jest narzędzia do obróbki dźwięku, skanerów obróbki obrazów, wspólnej edycji tekstów i wykonywania tłumaczeń… Wygląda na niezłe zaplecze dla Wikileaks czy Anonimowych.

Projekt wygląda na aktywnie rozwijany, więc nie pozostało mi nic innego, jak definitywne pogrzebanie Anonymiksa, przekazanie pomysłów (o ile już nie są wdrożone; patrząc na listę błędów – większość jest) i ew. pomoc przy rozwoju T(A)IlS. Na tę chwilę dostępna jest wersja 0.6.2 oparta na Debianie Lenny, więc z testem poczekam raczej na coś opartego o Squeeze, bo sporo się pozmieniało.

Tak naprawdę ciężko w tej chwili ocenić, co się dokładnie stało i kto stał za poszczególnymi działaniami. Na pewno przeciek zwany Cabelgate namieszał w światku dyplomatycznym i medialnym. Można interpretować na różne sposoby skutki i to, co rzeczywiście się działo. Być może miało miejsce cyberstarcie (albo raczej cyberdemonstracja), na pewno była to próba wolności w Internecie. Zatem po kolei…

Wikileaks w ramach akcji Cabelgate postanawia opublikować treść niejawnych/tajnych depesz dyplomatycznych, pozyskanych z ambasad USA. Ich strona pada ofiarą DDoS (na razie będę korzystał z tej nazwy), trudno jednoznacznie określić przez kogo generowanego, także zwykli ludzie pomagali w DDoSie strony Wikileaks (artykuł jest po ostrej edycji, pierwotnie nawoływanie do opowiedzenia się po jednej ze stron przy pomocy wget wyglądało na opinię redakcji).

Dodatkowo, bez wyroku sądu, wprowadza się cenzurę różnego rodzaju (zlikwidowana domena), kolejne firmy likwidują konta bankowe organizacji Wikileaks i ich usługi. Założyciel Wikileaks zostaje aresztowany.

Z drugiej strony ludzie – niekoniecznie związani z serwisem Wikileaks – pomagają tworzyć mirrory strony, inne domeny przekierowujące na stronę Wikileaks. Zaczynają się odwołania do strony nie po domenie, tylko po adresie IP. Firmy, które wystąpiły przeciw Wikileaks (PayPal, Visa, Mastercard, Amazon) stają się celem Anonymous – niezorganizowanej, ochotniczej grupy (bardziej: masy, tłumu) internautów – w ramach Op Payback. Ostatecznie strony Wikileaks nie udaje się zablokować/zlikwidować.

Anonymous mają mało finezyjną metodę działania – uruchamiają LOIC i przeprowadzają DDoS na wybrane witryny. Mało finezyjne, ale skuteczne. Pytanie, czy określenie DDoS jest trafne, jeśli mamy do czynienia ze zwykłymi ludźmi korzystającymi ze swoich prywatnych łącz. IMHO jest to bardziej internetowy odpowiednik zgromadzenia się pod siedzibą firmy. Taka cyberdemonstracja. Bo tak naprawdę Anonymous wcale nie są anonimowi. Więcej o Anonymous i Op Payback.

Minimum dwa duże portale pomagały/nie utrudniały działania Wikileaks – Facebook, który nie zlikwidował WL konta i Google, które linkowało z wyszukiwarki do IP strony po likwidacji domeny, pytanie czy było to przypadkowe, czy celowe działanie.

Ostatni istotny fakt: Wikileaks nie udało się skutecznie „zatopić”, czyli „zniknąć”, nawet z „oficjalnego” Internetu. Bo skuteczna cenzura w „oficjalnym” Internecie spowodowałaby najwyżej przeniesienie się treści Wikileaks do „podziemnego” Internetu w stylu opisanego przeze mnie Freenet, GNUnetu czy – najpopularniejszego chyba – Tora. Ale nawet tego nie udało się osiągnąć. Nie została też ujawniona treść ubezpieczenia Wikileaks.

Opublikowano dane dyplomatyczne, nie tylko USA, ale wielu innych krajów. Ale to głównie USA jest wściekłe. Ludzie mogli zobaczyć, co robią politycy, politycy – co robią ich odpowiednicy w innych krajach. Z jednej strony trudne do oszacowania (zostawiam politologom), z drugiej – taka sytuacja trochę (z punktu widzenia polityków) miała miejsce od zawsze, tylko to wyłącznie politycy decydowali, które informacje zebrane przez wywiad i kontrwywiad podać do publicznej wiadomości. Zwykli obywatele do tej pory nie mieli niezależnego dostępu do takich danych.

Obnażona została słabość istniejącego systemu DNS i jego podatność na manipulację (szczególnie ze strony USA). Obnażona została słabość, uległość i tendencja do politycznej poprawności(? – może chodziło o zwykłą pogoń za zyskiem, albo o powiązania/zależność od rządu?) firm (PayPal, Visa, Mastercard, Amazon). Oraz ignorowanie przez nie podstawowych wolności organizacji i obywateli. Bo zamknięcie kont bankowych i usług było samowolne, bez wyroku sądu (BTW ciekawe jak się to skończy – z dobrym prawnikiem w USA pewnie można sporo kasy wygrać po czymś takim). Co więcej, wszystko wskazuje na to, że aresztowany założyciel Wikileaks, Julian Assange, nie złamał żadnego z praw USA…

Dodatkowo, wrócił temat wolności słowa w Internecie, sposobów zabezpieczania neutralności sieci (słychać o rozproszonych, niezależnych DNS (dawniej link do http://dot-p2p.org/ – obecnie 404)). Może wpłynie to na sposób prowadzenia polityki i rządzenia? Szczerze mówiąc, uczciwy rząd i politycy nie ma się czego bać i może działać w sposób jawny dla obywateli, prawda? ;->

Z ciekawostek – na skutek rozłamu wewnętrznego w Wikileaks, powstała konkurencja dla portalu – Openleaks.