Prezes Urzędu Komunikacji Elektronicznej zbadał sprawę wprowadzenia CAPTCHA przez Aero2 i zaprezentował swoje stanowisko. Jak można było przypuszczać, decyzja jest przyzwalająca na stosowanie mechanizmu CAPTCHA. O ile nie jestem zaskoczony samą decyzją, to sformułowania pojawiające się w uzasadnieniu są co najmniej dziwne. Szczególnie prezentowane przez urząd, który za zadanie ma m. in.:

zapewnienie użytkownikom, także użytkownikom niepełnosprawnym, osiągania maksymalnych korzyści w zakresie cen oraz różnorodności i jakości usług,

efektywne inwestowanie w dziedzinie infrastruktury oraz promocję technologii innowacyjnych,

zapewnienie wszystkim obywatelom dostępu do usługi powszechnej,

identyfikację potrzeb określonych grup społecznych, w szczególności użytkowników niepełnosprawnych

Żeby nie było, że sobie wymyśliłem – tu jest źródło. Podkreślenia moje.

Osoby niepełnosprawne

Czytamy w stanowisku UKE:

Z przedstawionych przez Spółkę Aero2 wyjaśnień wynika, iż po konsultacjach z organizacjami zrzeszającymi osoby niepełnosprawne, Spółka wprowadziła możliwość wyłączenia mechanizmu captcha dla użytkowników z dysfunkcją wzroku (niewidomi, słabo widzący oraz głucho-niewidomi).

Więc nie UKE identyfikował samodzielnie potrzeb, tylko zdał się na wyjaśnienia podmiotu, który konsultował z „organizacjami”. Wygodne i mało pracochłonne, prawda?

Swoją drogą, ciekawe czy jest dostępna gdzieś lista organizacji, z którymi była przeprowadzana konsultacja, oraz treść tejże konsultacji? Chętnie bym zerknął.

Ciekawa jest też definicja osoby niepełnosprawnej. Otóż na stronie Aero2 z informacją o dostępnie do BDI dla osób niedowidzących (BTW skopany link w stanowisku UKE) mamy jasno określone, komu przysługuje prawo wyłączenia CAPTCHA:

a. ważne orzeczenie potwierdzające znaczny lub umiarkowany stopień niepełnosprawności z powodu stanu narządu wzroku, wydane przez zespół orzekający o stopniu niepełnosprawności, na podstawie przepisów prawa polskiego – skan orzeczenia;

b. Legitymacja Polskiego Związku Niewidomych – Imię i nazwisko, adres zamieszkania stwierdzająca znaczny lub umiarkowany stopień niepełnosprawności z powodu stanu narządu wzroku – skan legitymacji;

c. ważna legitymacja wydana przez właściwy organ, dokumentująca znaczny lub umiarkowany stopień niepełnosprawności z powodu stanu narządu wzroku zgodnie ze wzorem określonym przez Ministra Gospodarki, Pracy i Polityki Społecznej – skan legitymacji.

Gdyby ktoś był ciekaw, czym jest umiarkowany stopień niepełnosprawności w przypadku wzroku, to (podaję za jednooczni.org):

Do II grupy inwalidów (umiarkowany stopień niepełnosprawności) zalicza się osoby, u których ostrość wzroku po korekcji w lepszym oku wynosi od 6% do 10% normalnej ostrości oraz osoby z zawężonym polem widzenia do około 30 stopni.

Dla jasności, wyłącza to osoby z lekkim stopniem niepełnosprawności, czyli (źródło jak wyżej):

Do III grupy inwalidów (lekki stopień niepełnosprawności) kwalifikują się osoby z obuoczną bezsoczewkowością, osoby jednooczne oraz osoby, których ostrość wzroku w lepszym oku po korekcji szkłami nie przekracza 25% normalnej ostrości. Osoby te nie są prawnie uznawane za niewidome.

Czyli ci z lekką niepełnosprawnością się pogimnastykują z CAPTCHA, a pozostali będą zmuszeni do gimnastyki z urzędami/komisjami i papierkologią. Bo oczywiście nie wystarczyło zrobić oświadczenia, że jest się osobą z wadą wzroku. W przypadku nieprawdziwego oświadczenia opłata za nieuprawnione korzystanie z usługi plus standardowe konsekwencje prawne. Piękny przykład niesłychanie irytującego mnie podejścia udowodnij, że nie jesteś złodziejem[1].

Nawiasem, obecne rozwiązanie, czyli CAPTCHA z możliwością wyłączenia dla wybranych osób nie chroni operatora. Skoro już wcześniej – o czym mowa w uzasadnieniu – handlowano kartami i wykorzystywano je do komunikacji machine to machine[2] to teraz po prostu nastąpi większy popyt na karty z uprawnieniami do korzystania bez CAPTCHA. A operator będzie wydawał kolejne karty.

Promocja technologii innowacyjnych

Obszerny cytat z uzasadnienia będzie, podkreślenia tradycyjnie moje:

Zgodnie z przyjętymi założeniami Prezesa UKE, dostęp do sieci Internet (usługa BDI) kierowana jest do osób wykluczonych cyfrowo, które dostęp wykorzystują do najprostszych działań jak np. przeglądania stron internetowych, przesyłania korespondencji e-mail za pośrednictwem bezpłatnych kont pocztowych, do przesyłania spraw za pośrednictwem portalu e-puap (wnoszenia skarg i wniosków w sprawach, które ich dotyczą), dzięki czemu zmniejsza się ich stopień wykluczenia cyfrowego. Najczęściej do tego typu działań wykorzystywane są urządzenia wykorzystujące typowe przeglądarki internetowe jak: FireFox czy Internet Explorer. Wg publikowanych przez Gemius S.A. rankingów przeglądarek, wskazane przeglądarki (FireFox, Internet Explorer) to najczęściej używane przeglądarki przez internautów w Polsce. Przeglądarki te umożliwiają wyświetlanie i kolejno rozwiązywanie kodu captcha. Osoby wykluczone cyfrowo, które poprzez BDI otrzymują po raz pierwszy dostęp do usługi Internetu, wykorzystują przede wszystkim, ale nie tylko, powszechnie dostępne na rynku urządzenia np. laptopy, które w prosty sposób umożliwiają tak połączenie się z siecią (poprzez modem) jak i korzystanie z usługi BDI za pośrednictwem typowej przeglądarki. Jeżeli dany użytkownik BDI decyduje się na korzystanie z usługi na innych urządzeniach takich jak: smartfony czy tablety, na których z racji np. małego ekranu, problemowe staje się rozwiązanie kodu, bądź też korzysta z dostępu do Internetu za pośrednictwem specjalnych przeglądarek, które dla urządzeń mobilnych typu smartfon zapewniają kompresję danych np. Opera Mini, pośrednio utrudniając wyświetlenie kodu, użytkownik ten korzysta z usługi BDI akceptując zasady jej świadczenia przez Aero2, w tym przyjmuje na siebie obowiązek rozwiązania kodu captcha, w celu uzyskania dostęp do sieci Internet.

Innowacyjność to nie laptop (plus modem), tylko technologie mobilne. Do wysłania i odbioru maila czy przeczytania WWW, oraz obsługi portalu portalu e-puap powinien wystarczyć dowolny sprzęt z dostępem do sieci, bez wskazywania na konkretną technologię. Zwłaszcza laptopa, który w porównaniu z tabletem czy smartfonem jest zwyczajnie drogi, z wielu powodów: smartfon czy tablet może być jedynym urządzeniem, latpop raczej nie. W przypadku laptopa dochodzi zwykle w praktyce koszt systemu. I wspomnianego wcześniej modemu.

Plus, mam wrażenie, że gdyby faktycznie przy BDI chodziło tylko o osoby wykluczone cyfrowo, to można by zrobić z tego kryterium przy ubieganiu się o wniosek, a karty SIM byłyby „przywiązane” terytorialnie. No bo po co komu taka perwersja jak mobilny internet. W domu niech korzysta! Tymczasem na stronie Aero2 chwali się, że 99% użytkowników Polski w zasięgu i nie ma słowa o osobach wykluczonych cyfrowo.

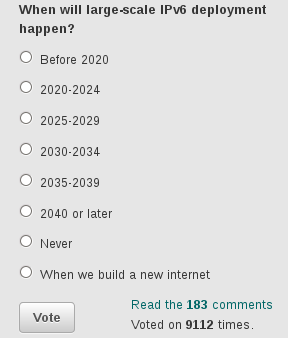

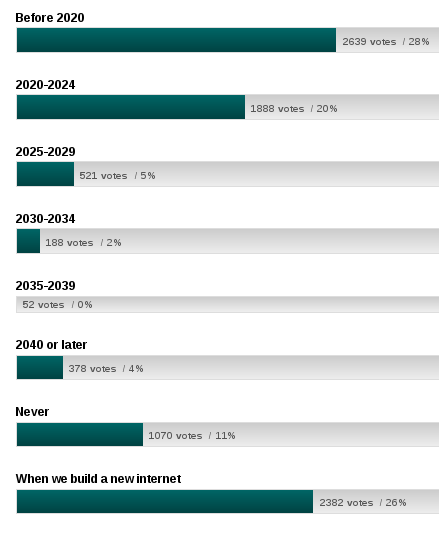

Ciekawie jest też w zakresie dominujących przeglądarek. Z jednej strony Firefox[3] i Internet Eksplorer jako „najczęściej używane”. Z drugiej strony marginalizacja roli Opery (Mini), która jest świetna na urządzeniach mobilnych. Zresztą zwykła Opera z turbo mode, czyli wspomnianą kompresją mająca niedawno 9%, a obecnie ok. 4% rynku też jest świetnym rozwiązaniem, zwłaszcza na wolne łącza, takie jak BDI.

Jeśli chodzi o promocję technologii innowacyjnych to zwyczajnie jej w tym uzasadnieniu nie widzę. Widzę za to promocję wybranych, dominujących, często przestarzałych technologii.

Jak można było sprawę rozwiązać lepiej?

Mając powyższe na uwadze, a także podnoszone przez użytkowników BDI zastrzeżenia należy jednoznacznie wskazać, iż wykorzystywanie BDI przez użytkowników dla nawigacji samochodowej, monitoringu firmy, systemów komunikacji machine to machine, czy też ściągania dużego wolumenu danych, jest sprzeczne z celem regulacyjnym dotyczącym zobowiązania Aero2 do dostarczania usługi BDI.

Po pierwsze, można było wprowadzić opcjonalne kary umowne dla użytkowników łamiących regulamin. Brzydkie i nieefektywne, to fakt, ale z pewnością odstraszałoby potencjalnych abuserów, których zresztą łatwo wykryć.

Po drugie, jeśli BDI ma być – jak sugeruje UKE w uzasadnieniu – tylko dla osób wykluczonych cyfrowo, to należałoby to podkreślić przy składaniu wniosku. Moim zdaniem nie ma być (i nie jest wymagane!) i wtedy zdanie ze strony Aero2: Aero2 realizując projekt BDI ma istotny wpływ na rozwój społeczeństwa informacyjnego ma sens.

Po trzecie, jeśli UKE faktycznie uważa, że ściąganie dużego wolumenu danych[5] jest naruszeniem warunków korzystania, to zamiast utrudniania życia użytkownikom wystarczyłby prosty limit. UKE musiałoby się jednak wysilić nieco i nie rzucać ogólnikami. Plus, wg mojej wiedzy nie ma o tym mowy w warunkach uzyskania koncesji. Ojej.

Po czwarte, do samego wymuszenia rozłączenia połączenia i interwencji manualnej wystarczyłby captive portal (i szczerze mówiąc przypuszczałem, że tak to będzie od początku zrobione). Jasne, da się objeść automatem (czytaj dalej), ale – przy prawidłowej implementacji – działa na każdym systemie i przeglądarce. Także na przeglądarkach w pełni tekstowych. W połączeniu z punktem pierwszym (i ew. trzecim) bardzo skuteczne.

Skuteczność CAPTCHA

Na koniec wisienka: CAPTCHA stosowana obecnie przez Aero2[4] najprawdopodobniej trywialna do złamania przez automaty i tylko patrzeć, jak pojawią się aplikacje na Androida, które automatycznie rozwiążą kod i zrestartują połączenie. W ramach uzasadnienia (i dla chcących napisać taką aplikację) polecam lekturę tego tekstu, czemu CAPTCHA jest zła.

Ale skoro już CAPTCHA, to czemu z takim naciąganym uzasadnieniem?

[1] Zawsze wtedy przychodzi mi do głowy własną miarą sądzą.

[2] Poważnie ktoś tak wykorzystywał? Odważnie. Pomijam fakt, że tani pakiet przez operatora komórkowego to koszt pojedynczych złotówek na miesiąc.

[3] Wypadałoby, żeby urzędnicy znali nazwę popularnej przeglądarki i jej prawidłową pisownię. Firefox, nie FireFox.

[4] W początkowej fazie stosowana była wersja, która wymagała ode mnie zwykle kilku prób (na smartfonie) lub ok. dwóch (na komputerze). Na szczęście poszli po rozum do głowy i obecnie dali coś, co prawie zawsze daje się odczytać…

[5] Prawdziwie profesjonalne sformułowanie. Precyzja aż bije po oczach. Czy pobranie aktualizacji systemu lub odsłuch radia internetowego to już ściąganie dużego wolumenu? Albo – o zgrozo – obejrznie filmu na YT. Przypominam, że niektóre studia filmowe zamieściły część swojego dorobeku na YT.