Jak się mają możliwości oferowane przez oprogramowanie do parametrów łącz? Operatorzy kuszą megabitami 1 – 2 – 6 (to pisałem jakieś pół roku czy rok temu, teraz należy dodać 25-100 i w końcu nowość ostatnich dni czyli gigabit w Dialogu), a co tak naprawdę można zrobić z tymi łączami we współczesnym świecie?

Coraz popularniejsze stają się rozwiązania oferujące zdalny dostęp do zasobów w domu. Bierzemy laptopa/netbooka na wyjazd, przyjeżdżamy na miejsce (oczywiście posiadające dostęp do sieci, jakże by inaczej), chcemy posłuchać muzyki. Nie ma potrzeby zabierania ze sobą płyt CD, nie ma potrzeby taszczenia dysków twardych w kieszeniach, selekcji muzyki przed wyjazdem, żeby zmieściła się na niewielki dysk w netbooku czy jeszcze mniejszy w playerze, wystarczy podłączyć się do zdalnego zasobu w domu (rozwiązań jest wiele). Prawda?

Nieprawda. Albo, precyzyjniej, niekoniecznie prawda. Większość dostawców w ofercie 0,5-2 Mbps daje jedynie 256 kbps uploadu. Czyli jest szansa, że mp3 192 kbit jeszcze zadziałają, ale z czymkolwiek wyżej może być problem (z kolei jeśli ktoś ma NAS w domu i chce trzymać kolekcję w mp3, to raczej nie będzie jej ripował niżej niż do 256 kbit, zakładając, że w ogóle w mp3 – a nie np. flac – będzie trzymał). Owszem, można zwiększać cache, można stosować lepsze algorytmy kompresji, ale to są półśrodki – nadal nie ma bezpośredniego, na żywo, dostępu do zasobów zdalnych. I to przy założeniu, że nikt inny nie korzysta jednocześnie z zasobów na tej maszynie…

Można stosować obejścia w stylu Dropboksa, ale powraca temat konieczności wcześniejszej selekcji udostępnianych zasobów z powodu niewielkiej ilości miejsca.

Ostatecznie można postawić demona, który przekoduje flac/mp3 320 kbit na np. mp3 128 kbit tylko… po co? Po pierwsze, niekoniecznie będzie to proste do zrobienia na sprzęcie pod NAS, po drugie, nawet jeśli ktoś ma tam Linuksa (lub podobnie elastyczny system) to niekoniecznie sprzęt się wyrobi. No i strata jakości i rzeźba trochę, jakby nie patrzeć (TBH nie kojarzę gotowca, pewnie sam użyłbym – jak zwykle – mpd lokalnie + sshfs via fuse do podmontowania zdalnych zasobów w takiej sytuacji).

Ale nie tylko muzyką człowiek żyje. Dodajmy do tego choćby inne ficzery z Opery Unite i robi się całkiem niewesoło. Jednoczesne odsłuchiwanie muzyki i przeglądnie zdjęć? Hostowanie stronek na domowym WWW? Nie przejdzie. Nie na uploadzie 256 czy 512 kbps, a taki jest biedny standard u większości operatorów.

Potem jest niewiele lepiej. Owszem, przy abonamentach rzędu 25 Mbps upload rośnie, ale nadal w sposób daleki do proporcjonalnego w stosunku do downloadu. Co oznacza, że np. wysłanie zdjęć czy maila na łączu 2-4 Mbps (pewnie 512 kbps upload) i 25 Mbps upload (1-2 Mbps) będzie tylko dwa razy wolniejsze.

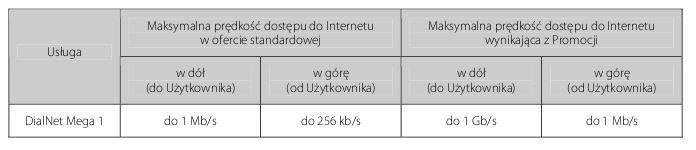

Do czego zmierzam? Do tego, że wszyscy pomijają parametr uploadu w ofercie. Gdzieś jakoś idzie się do tego dostać, ale większość operatorów nie zamieszcza tej informacji w widocznym miejscu. W końcu co innego powiedzieć „łącze 2 Mbit”, a co innego „łącze 2 Mbit/256 kbit”. Także UKE w porównaniu ofert BSA (sorry za niebezpośredni link, ale na stronie UKE ciężko go odnaleźć) całkowicie pomija upload. A tymczasem w praktyce 2 Mbit/256 kbit wcale niekoniecznie musi być lepsze od 1,5 Mbit/512 kbit. Osobiście wolałbym to drugie łącze.

Oczywiście, jeśli ktoś tylko pobiera pliki i z rzadka wyśle małego emaila, to szybszy upload jest mu generalnie niepotrzebny. Natomiast wszędzie tam, gdzie wchodzi udostępnianie zasobów na zewnątrz, staje się on krytyczny. Ciekawe kiedy prędkość łącza zaczniemy mierzyć prędkością uploadu…